楽天証券で口座乗っ取り・不正売買の報告が相次ぐ中、ITに少しでも詳しければこう思ったはずだ。

「なぜ、楽天証券は未だにTOTP(Google認証システムなど)を導入しないのか?」

そう思いながら待っていた利用者の前に現れたのは、まさかの「絵文字認証」。

一見すると、あまりに脆弱で意味不明で、冗談かとすらも思える。しかし調べてみると、実はこの「奇策」は決して悪手ではない可能性が浮かび上がってきた。

単なるセキュリティ軽視では終わらない、証券口座乗っ取りの最前線を解説したい。

TOTPとは?

まずは、TOTPを改めておさらいしたい。

TOTPは、Googleによって開発された信頼性の高い多要素認証方式のひとつである。これは、秘密鍵と現在時刻に基づいて生成される、30秒のみ有効なワンタイムパスコードを利用する仕組みだ。

その例として、本記事のアイキャッチ画像には筆者が実際に使用しているGoogle認証システムの画面を掲載した。TOTPコードは30秒で無効化される使い捨てのため、このように一時的に表示されたコードを公開してもセキュリティ上の問題は発生しない。

楽天の現状

楽天証券のログイン認証(絵文字認証)ページ

その次に、楽天グループの現状を振り返りたい。

調査してみると、楽天グループ内で仮想通貨取引サービスを提供する「楽天ウォレット」では、すでにTOTPが導入されていて、より先進的なパスキー(生体認証)すらも導入されていた。

つまり、楽天グループにとってTOTPの実装は出来ると言っていいだろう。

それにも関わらず、楽天証券においてはメールで送信される絵文字の並び順を覚えてログインに使うという仕組みのユニークな絵文字認証が導入された。この絵文字認証、導入当初には脆弱性も指摘されていて、セキュリティ強度という観点から見るとその有効性には疑問が生じる。

こうした事実を踏まえると、なぜ楽天証券だけがTOTPの導入を見送り、あえて絵文字認証という独自方式を採用したのか。そこには、何らかの背景から組織的な判断があったと考えるのが自然だ。

フィッシング詐欺の巧妙化と誤認クレームの爆発

その背景として考えられるのが、「フィッシング詐欺の巧妙化」と「TOTP導入による副次的リスク」の存在である。

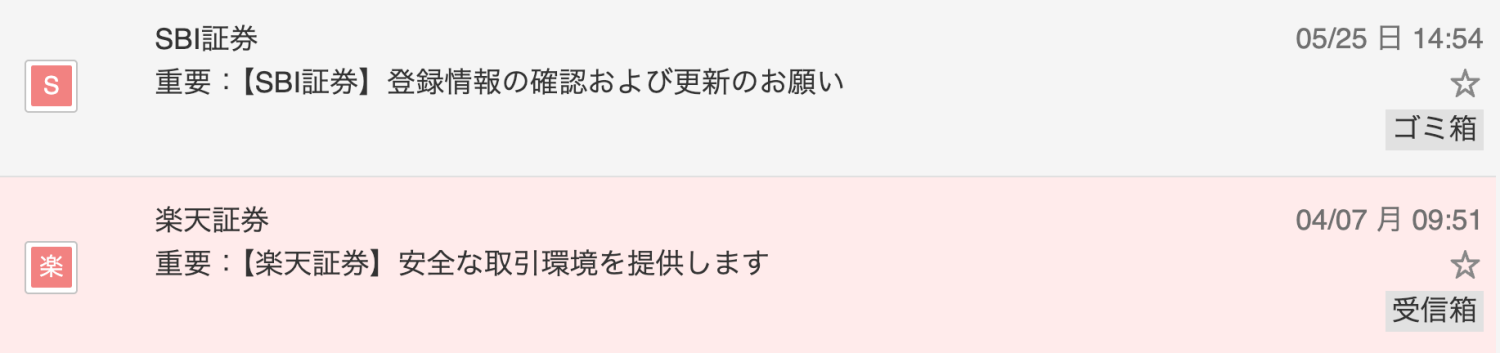

フィッシング詐欺の巧妙化の実例として、筆者のもとにも届いたフィッシングメールを紹介したい。

見た目は楽天公式の通知メールとほとんど変わらず、文面やレイアウトも精巧に模倣されている。

公式メールと異なるのは送信元のメールアドレスと「今すぐアップグレード」ボタンに設定されたリンク先のURLの2点のみ。しかし、Yahooメールのような一部のメールサービスでは、こうした情報はUIとして簡略化されており、一目で見抜くことはできない。

TOTPの弱点

だからこそ、たとえアカウント情報を偽サイトで入力しても大丈夫なTOTPの出番かと思うかもしれないが、最近はそうもいかない。

近年ではユーザーが入力した情報をリアルタイムで攻撃者のサーバーを経由して、正規サイトに転送して、実際にログインを試みるミラーリング型の攻撃も確認されている。

この手口の前ではユーザーが入力した正しいTOTPをリアルタイムで攻撃者は確認できてしまうため、決して万能な防御策ではないのだ。

TOTPが攻撃の材料になる

さらにTOTPの導入そのものが、攻撃の新たな材料にもなりうる。「TOTP設定のお願い」を装ったフィッシングメールが出回る危険性が高まるからだ。

実際、各証券会社が補填することを発表してから、補填手続きに見せかけた偽メールが届いたという報告も複数確認されている。

こうした状況の中でTOTPを導入すれば、一部のユーザーは「本物」と信じて偽通知に騙され、被害が拡大するおそれがある。

また「TOTPを導入したのに被害に遭った、なぜ防げなかったのか?」という誤認クレームが殺到する可能性が非常に高い。

今回の被害とセキュリティ対策

このような背景を踏まえて改めて、楽天証券を含めた全証券会社で今回問題となった不正アクセス被害を振り返ってみると、勝手に株式が売買されられたケースがほぼ全てであり、出金まで突破された事例は確認できない。これは出金先が事前に登録された本人名義の口座に限定されているという、当たり前の仕組みが功を奏したと思われる。

したがって、セキュリティ対策として証券会社が行うべきは

- アカウントにアクセスされないこと

- 仮にアクセスされても、不正操作(特に売買)ができないこと

である。

楽天証券において前者は、リスクベース認証(アクセス元のIPアドレスを元にリスクを判定し、追加認証を要求する仕組み)によって基本的にカバーできる。

後者は、メールアドレスを起点とした全チャネルでの2段階認証の義務化が、想定以上に有効な防衛策となる。

TOTPを万能の盾のように持ち上げるのは簡単だが、

- ミラーリングには無力

- OS標準でインストールされていない

- 紛失・機種変更時のサポート負荷

こうした要素があるなかで、TOTPを導入してしまえば新たな被害や補填トラブルが生じる可能性すらある。

そうした状況で、あえてTOTPの導入を見送り、追加設定の必要のない誰でもわかる絵文字認証を採用した楽天証券は意外にも評価できると言っていいだろう。

そしておそらく、楽天証券社内では「TOTPの導入」よりも、「全チャネルでの2段階認証を必須化する」ことを事前に決めていたから、あえて絵文字認証を採用したのだろう。